Sysdig Kraken Hunterハンズオン体験記

~Sysdig Secure パートナーワークショップを受講してみた~

こんにちは、エス・ワイ・シーの郷田です。

Sysdig Secure パートナーワークショップを受講する機会がありましたので、その感想などをまとめてみました。

Sysdigってなに?

コンテナ、Kubernetes、クラウドの脆弱性の管理、脅威の検知と対応、クラウドの設定とコンプライアンスの継続的な検証に必要な可視性をSaaSで提供しています。

ベテランエンジニアの方には馴染みがあるかと思いますが、ネットワークアナライザ「Wireshark」創作者でもあるLoris Degioanni氏により2013年にsysdigは創業されたそうです。

挙動を監視し、分析するという点でその流れを感じさせます。

アプリケーション開発は10年以上ブランクがある私ですが、コンテナ?Docker?Kubernetes?聞いたことあるけど違いがわからん、そんなレベルの人間の体験記となります。

果たしてついていけるか心配でしたが、大丈夫。

その辺の解説も冒頭で受けることができます。

自分以外にも割とそのレベルの方、いらっしゃったようです。

Sysdig 環境設定

配布されたラボガイドに従ってSysdigの環境構築を進めます。

ラボガイドは丁寧に記載されており、画面も細かく掲載されているため、困ることは基本的にありません。

また、講師の方が席を回って質問を受け付けてくれるため、気軽に質問することもできます。

- EKSクラスタにSysdig Saasアカウントなどを登録

- Kubernetes ClusterにSysdigエージェントを導入

- LINUXノードへのSysdigAgent導入

- Sysdig Admission Controllerの設定

など、問題なく実施できました。

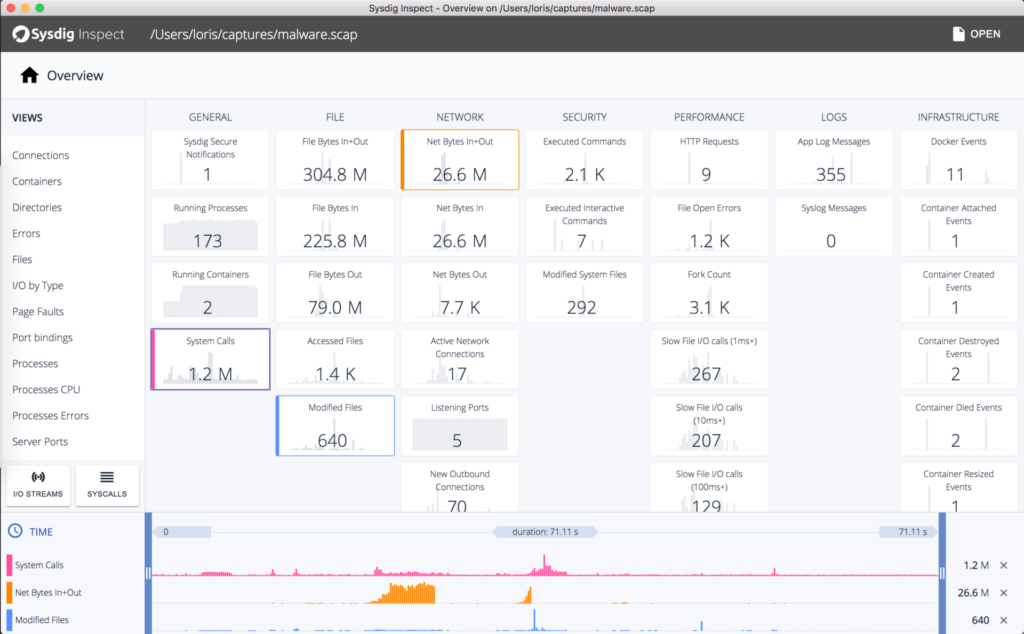

Sysdig 脅威の検知

環境構築ができたので、今度は攻撃者をシミュレートし、実際に脆弱性を突いたリモートコードを実行します。

シミュレートとは言うものの、実際に一連の攻撃の流れを辿るのでとても臨場感があります。

今更ながら「ああ、脆弱性対策ってやっぱり大事なんだ」と実感できる部分でもあります。

そしてSysdigの管理画面で検知できているかを確認するわけですが

ほとんどの挙動が検知されてログに残っており、想像以上の驚きがありました。

Sysdig 脆弱性管理

Sysdig脆弱性管理には大きく

- パイプラインの脆弱性管理

CI(継続的インテグレーション)/CD(継続的デプロイ)段階で脅威を特定 - ランタイム脆弱性管理

運⽤クラスタで稼働しているワークロードのコンテナイメージを定期的にスキャン

があるとのこと。

今は開発形態の変化により、コード作成・デプロイ段階から脅威を特定するんですね。その発想はなかった。。

脆弱性ランタイムスキャン結果画面から、実⾏中のイメージをフィルタリングすることも容易で

目的のスキャンレポートを確認することができました。

Kraken認定 Kraken-scoutとKraken-hunter

本ワークショップの最後にKraken認定の時間が設けられており、kraken-scout講義から

続けてkraken-scoutとkraken-hunterのテストを受け、なんとか両方パスしました。

Kraken-hunterは少し手ごたえがありますが、ちゃんと講義を聞いて、じっくり取り組めば

いい結果に結びつくのではないかと感じました。

まとめ

盛りだくさんの内容でしたが、ハンズオンに十分な時間をとっていただいていることも好印象で

じっくり取り組んで理解を深めることができる良いワークショップだったと思います。

基本の説明から入ってくれるので、開発の経験に関わらず興味のある方は

是非、受講を検討されてみてはいかがでしょうか。

以上、Sysdig Kraken Hunterハンズオン体験記でした。